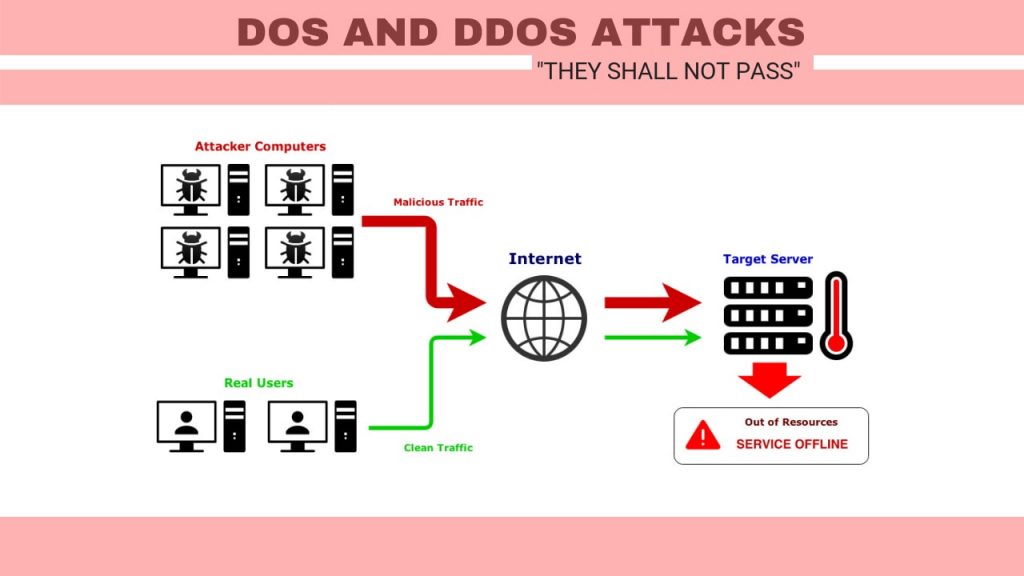

Một cuộc tấn công DDoS thành công không chỉ khiến bạn ngừng hoạt động trong một khoảng thời gian đáng kể; mà thậm chí có thể khiến một số hệ thống hoạt động sai. Trong bài viết này, chúng ta sẽ xem xét sự nguy hiểm của DoS và DDoS để xem sự khác biệt của chúng là gì. Một cuộc tấn công DoS là một cuộc tấn công từ chối dịch vụ trong đó một máy tính được sử dụng để làm ngập một máy chủ với các gói TCP và UDP. Tấn công DDoS là khi nhiều hệ thống nhắm mục tiêu vào một hệ thống duy nhất bằng một cuộc tấn công DoS. Mạng được nhắm mục tiêu bị “bắn phá” bằng các gói tin từ nhiều vị trí khác nhau.

Tấn công từ chối dịch vụ (DoS) và tấn công từ chối dịch vụ phân tán (DDoS) là hai trong số những mối đe dọa đáng sợ nhất; mà các doanh nghiệp phải đối mặt. Rất ít hình thức tấn công có thể có sự phân tán tài chính như kiểu tấn công DoS thành công. Các cuộc điều tra bảo mật chỉ ra rằng chi phí cho một cuộc tấn công DDoS trung bình từ 20.000 – 40.000 USD mỗi giờ. Đây là một con số có thể gây áp lực cho cả những tổ chức lớn nhất.

Tấn công DoS là gì?

Một cuộc tấn công DoS (Denial of Service) là một cuộc tấn công từ chối dịch vụ; trong đó một máy tính được sử dụng để làm ngập một máy chủ với các gói TCP và UDP. Nó khiến cho máy tính mục tiêu không thể xử lý kịp các tác vụ; và dẫn đến sự quá tải. Các cuộc tấn công DOS này thường nhắm vào các máy chủ ảo (VPS) hay Web Server của các doanh nghiệp lớn như ngân hàng; chính phủ hay là các trang thương mại điện tử; … hoặc hacker cũng có thể tấn công chỉ để “bỏ ghét”.

Trong kiểu tấn công này; dịch vụ ngừng hoạt động do các gói được gửi qua mạng làm quá tải khả năng của máy chủ; và khiến máy chủ không khả dụng với các thiết bị và người dùng khác trên toàn mạng. Các cuộc tấn công DoS được sử dụng để tắt các máy và mạng riêng lẻ; để người dùng khác không thể sử dụng chúng. Tấn công DOS thường chỉ được tấn công từ một địa điểm duy nhất; tức là nó sẽ xuất phát tại một điểm và chỉ có một dải IP thôi. Bạn có thể phát hiện và ngăn chặn được.

Các loại tấn công DoS

Có 4 hình thức tấn công DoS như sau:

- Volumetric Attacks – Các cuộc tấn công theo khối lượng là hình thức tấn công trong đó tài nguyên băng thông của mạng mục tiêu bị kẻ tấn công cố tình tiêu thụ. Khi băng thông mạng đã được sử dụng; nó không có sẵn cho các thiết bị và người dùng hợp pháp. Các cuộc tấn công theo khối lượng xảy ra; khi kẻ tấn công làm ngập các thiết bị mạng với các yêu cầu ICMP echo cho đến khi không còn băng thông nữa.

- Fragmentation Attacks – Tấn công phân mảnh – là hình thức tấn công buộc mạng phải tập hợp lại các gói mạng bị thao túng. Trong một cuộc tấn công phân mảnh; kẻ tấn công sẽ gửi các gói tin bị thao túng đến một mạng để một khi mạng cố gắng tập hợp chúng lại; chúng sẽ không thể được tập hợp lại. Điều này là do các gói có nhiều thông tin tiêu đề gói hơn mức cho phép. Kết quả cuối cùng là tiêu đề gói quá lớn để tập hợp lại hàng loạt.

- TCP-State Exhaustion Attacks – Các cuộc tấn công cạn kiệt trạng thái TCP: Trong một cuộc tấn công cạn kiệt trạng thái TCP; kẻ tấn công nhắm mục tiêu vào máy chủ web hoặc tường lửa; nhằm cố gắng giới hạn số lượng kết nối mà chúng có thể thực hiện. Ý tưởng đằng sau phong cách tấn công này là đẩy thiết bị đến giới hạn số lượng kết nối đồng thời.

- Application Layer Attacks – Các cuộc tấn công lớp ứng dụng: là các cuộc tấn công nhắm mục tiêu vào các ứng dụng hoặc máy chủ; nhằm sử dụng hết tài nguyên bằng cách tạo càng nhiều quy trình và giao dịch càng tốt. Các cuộc tấn công lớp ứng dụng đặc biệt khó phát hiện và xử lý; vì chúng không cần nhiều máy để thực hiện một cuộc tấn công.

Các cuộc tấn công DoS đã trở thành một trong những mối đe dọa an ninh mạng phổ biến nhất mà các tổ chức phải đối mặt. Các cuộc tấn công DoS rất đơn giản nhưng hiệu quả; và có thể mang lại thiệt hại nghiêm trọng cho các công ty hoặc cá nhân mà chúng nhắm đến. Với một cuộc tấn công; một tổ chức có thể ngừng hoạt động trong nhiều ngày hoặc thậm chí vài tuần.

Dữ liệu có thể không bị mất; nhưng sự gián đoạn dịch vụ và thời gian chết có thể sẽ đem lại hậu quả vô cùng nặng nề cho doanh nghiệp. Ngăn chặn các cuộc tấn công DoS là một trong những yêu cầu cơ bản của các doanh nghiệp hiện nay.

Tấn công DDoS là gì?

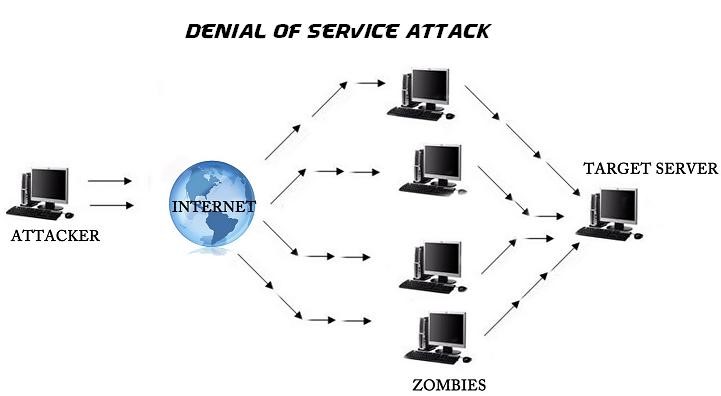

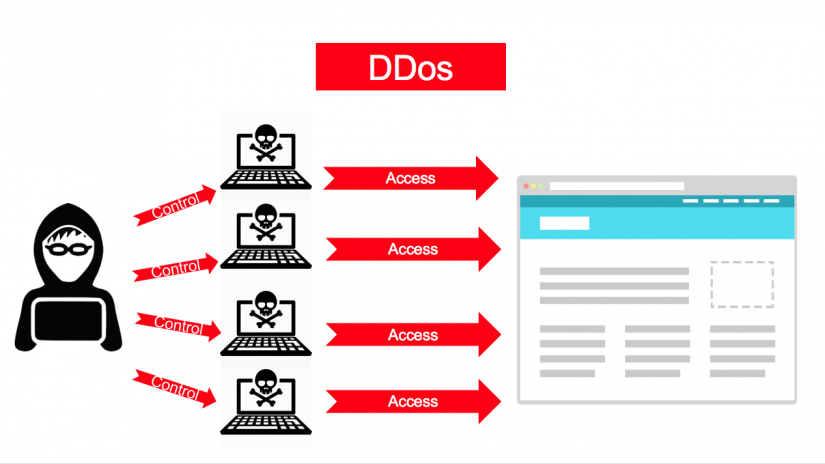

Tấn công DDoS (Distributed Denial Of Service) là một trong những hình thức tấn công DoS phổ biến nhất hiện nay. Đây là một dạng tấn công nhằm gây cạn kiện tài nguyên hệ thống máy chủ và làm ngập lưu lượng băng thông Internet; khiến truy cập từ người dùng tới máy chủ bị ngắt quãng, truy cập chập chờn; thậm chí là không thể truy cập được internet, làm tê liệt hệ thống. Hoặc thậm chí là cả một hệ thống mạng nội bộ. Lý do là vì kẻ tấn công có thể xử lý số lượng máy lớn hơn; và nạn nhân khó xác định được nguồn gốc của cuộc tấn công.

Ngoài ra, sử dụng một cuộc tấn công DDoS làm cho nạn nhân khó phục hồi hơn. Chín lần trong số mười hệ thống được sử dụng để thực hiện các cuộc tấn công DDoS đã bị xâm nhập; để kẻ tấn công có thể thực hiện các cuộc tấn công từ xa; thông qua việc sử dụng các máy tính nô lệ. Các máy tính nô lệ này được gọi là zombie hoặc bot.

Các bot này tạo thành một mạng lưới các thiết bị kết nối; được gọi là botnet; được kẻ tấn công quản lý thông qua một máy chủ điều khiển và chỉ huy. Máy chủ chỉ huy và điều khiển cho phép kẻ tấn công; hoặc quản trị viên bot điều phối các cuộc tấn công.

Các hình thức tấn công DDoS phổ biến nhất

Như bạn có thể thấy, các cuộc tấn công DDoS là mối đe dọa phức tạp hơn; vì chúng sử dụng một loạt các thiết bị làm tăng mức độ nghiêm trọng của các cuộc tấn công. Bị tấn công bởi một máy tính không giống như bị tấn công bởi một mạng botnet của một trăm thiết bị!

Một phần của việc chuẩn bị cho các cuộc tấn công DDoS là bạn phải làm quen với nhiều hình thức tấn công khác nhau. Trong phần này, chúng ta sẽ xem xét những điều này chi tiết hơn để bạn có thể thấy cách những cuộc tấn công này được sử dụng để làm hỏng hệ thống mạng cjủa doanh nghiệp.

Các cuộc tấn công DDoS có thể ở nhiều dạng khác nhau bao gồm:

- Ping of Death – Trong một cuộc tấn công Ping of Death (POD); kẻ tấn công sẽ gửi nhiều ping đến một máy tính. Các cuộc tấn công POD sử dụng các gói được thao tác; để gửi các gói đến mạng có gói IP lớn hơn độ dài gói tối đa. Các gói không hợp lệ này được gửi dưới dạng các đoạn. Sau khi mạng của nạn nhân cố gắng tập hợp lại các gói tài nguyên mạng này đã được sử dụng hết; chúng sẽ không khả dụng với các gói hợp pháp. Điều này làm cho mạng mục tiêu dừng lại; và ngừng hoạt động hoàn toàn.

- UDP Floods – UDP Floods là một cuộc tấn công DDoS làm ngập mạng nạn nhân với các gói Giao thức Dữ liệu Người dùng (UDP). Cuộc tấn công hoạt động bằng cách làm ngập các cổng trên máy chủ từ xa để máy chủ tiếp tục tìm kiếm một ứng dụng đang lắng nghe tại cổng. Khi máy chủ phát hiện ra rằng không có ứng dụng nào; máy chủ sẽ trả lời bằng một gói thông báo không thể truy cập được đích. Điều này tiêu tốn tài nguyên mạng; và có nghĩa là các thiết bị khác không thể kết nối đúng cách.

- Ping Flood – Giống như một cuộc tấn công UDP Floods; một cuộc tấn công Ping Flood sử dụng ICMP Echo Request hoặc các gói ping để làm trật bánh dịch vụ của mạng. Kẻ tấn công gửi các gói tin này nhanh chóng mà không cần đợi trả lời; nhằm cố gắng làm cho mạng mục tiêu không thể truy cập được. Các cuộc tấn công này đặc biệt đáng lo ngại; vì băng thông được tiêu thụ theo cả hai cách với các máy chủ bị tấn công đang cố gắng trả lời bằng các gói ICMP Echo Reply của riêng chúng. Kết quả cuối cùng là giảm tốc độ trên toàn bộ hệ thống mạng.

- SYN Flood – Các cuộc tấn công SYN Flood là một kiểu tấn công DoS khác; trong đó kẻ tấn công sử dụng chuỗi kết nối TCP để làm cho mạng của nạn nhân không khả dụng. Kẻ tấn công gửi các yêu cầu SYN đến mạng của nạn nhân; sau đó phản hồi bằng phản hồi SYN-ACK. Sau đó, người gửi phải trả lời bằng phản hồi ACK nhưng thay vào đó; kẻ tấn công không phản hồi (hoặc sử dụng địa chỉ IP nguồn giả mạo để gửi yêu cầu SYN). Mọi yêu cầu không được trả lời sẽ chiếm tài nguyên mạng; cho đến khi không có thiết bị nào có thể kết nối.

- Slowloris là một loại phần mềm tấn công DDoS ban đầu được phát triển bởi Robert Hansen hoặc RSnake; để đánh sập các máy chủ web. Một cuộc tấn công Slowloris xảy ra khi kẻ tấn công gửi một phần các yêu cầu HTTP; mà không có ý định hoàn thành chúng. Để cuộc tấn công tiếp tục diễn ra; Slowloris định kỳ gửi tiêu đề HTTP cho mỗi yêu cầu để giữ cho tài nguyên của mạng máy tính được ràng buộc. Điều này tiếp tục cho đến khi máy chủ không thể tạo thêm bất kỳ kết nối nào nữa. Hình thức tấn công này được những kẻ tấn công sử dụng; vì nó không yêu cầu bất kỳ băng thông nào.

- HTTP Flood – Trong một cuộc tấn công HTTP Flood; kẻ tấn công yêu cầu người dùng HTTP GET hoặc POST khởi động một cuộc tấn công trên một máy chủ web hoặc ứng dụng riêng lẻ. HTTP Flood là một cuộc tấn công Layer 7; và không sử dụng các gói không đúng định dạng hoặc giả mạo. Những kẻ tấn công sử dụng kiểu tấn công này; vì chúng yêu cầu ít băng thông hơn các cuộc tấn công khác để đưa mạng của nạn nhân ra khỏi hoạt động.

- Zero-Day Attacks – Các cuộc tấn công Zero-Day là các cuộc tấn công khai thác các lỗ hổng chưa được phát hiện. Đây là một thuật ngữ chung cho các cuộc tấn công có thể phải đối mặt trong tương lai. Những kiểu tấn công này có thể đặc biệt tàn khốc; vì nạn nhân không có cách cụ thể nào để chuẩn bị cho chúng trước khi trải qua một cuộc tấn công trực tiếp.

DoS và DDoS: Sự khác biệt

Sự khác biệt chính giữa các cuộc tấn công DoS và DDoS là DDoS sử dụng nhiều kết nối internet để đặt mạng máy tính của nạn nhân ngoại tuyến; trong khi DoS sử dụng một kết nối duy nhất. Các cuộc tấn công DDoS khó phát hiện hơn; vì chúng được phát động từ nhiều địa điểm khiến nạn nhân không thể biết được nguồn gốc của cuộc tấn công. Một điểm khác biệt chính khác là khối lượng tấn công được tận dụng; vì các cuộc tấn công DDoS cho phép kẻ tấn công gửi một lượng lớn lưu lượng truy cập đến mạng mục tiêu.

Điều quan trọng cần lưu ý là các cuộc tấn công DDoS cũng được thực hiện khác với các cuộc tấn công DoS. Các cuộc tấn công DDoS được thực hiện thông qua việc sử dụng mạng botnet hoặc mạng thiết bị; dưới sự kiểm soát của kẻ tấn công. Ngược lại, các cuộc tấn công DoS thường được phát động; thông qua việc sử dụng tập lệnh; hoặc công cụ DoS như Low Orbit Ion Cannon.

Tại sao các cuộc tấn công DoS và DDoS lại xảy ra?

Cho dù đó là một cuộc tấn công DoS hay DDoS; có nhiều lý do bất chính khiến kẻ tấn công muốn phá hoại mạng của một doanh nghiệp. Trong phần này, chúng ta sẽ xem xét một số lý do phổ biến nhất khiến các cuộc tấn công DoS được sử dụng để tấn công các doanh nghiệp. Những lý do phổ biến bao gồm:

- Ransom – Có lẽ lý do phổ biến nhất cho các cuộc tấn công DDoS là để đòi tiền chuộc. Khi một cuộc tấn công đã hoàn tất thành công; những kẻ tấn công sẽ yêu cầu một khoản tiền chuộc để ngăn chặn cuộc tấn công và đưa mạng trở lại trực tuyến. Bạn không nên trả những khoản tiền chuộc này; vì không có gì đảm bảo rằng doanh nghiệp sẽ được khôi phục lại hoạt động hoàn toàn.

- Đối thủ cạnh tranh độc hại – Các đối thủ cạnh tranh độc hại đang tìm cách đưa một doanh nghiệp ngừng hoạt động là một lý do có thể khác khiến các cuộc tấn công DDoS diễn ra. Bằng cách hạ gục mạng của doanh nghiệp; đối thủ cạnh tranh có thể cố gắng đánh cắp khách hàng của bạn khỏi bạn. Điều này được cho là đặc biệt phổ biến trong cộng đồng cờ bạc trực tuyến, nơi các đối thủ cạnh tranh sẽ cố gắng bỏ qua nhau để giành lợi thế cạnh tranh.

- Hacktivism – Trong nhiều trường hợp; động cơ cho một cuộc tấn công sẽ không phải là tài chính; mà là cá nhân và chính trị. Không có gì lạ khi các nhóm hacktivist đặt các trang web của chính phủ và doanh nghiệp ngoại tuyến để đánh dấu sự phản đối của họ. Điều này có thể vì bất kỳ lý do gì mà kẻ tấn công cho là quan trọng; nhưng thường xảy ra do động cơ chính trị.

- Gây rắc rối – Nhiều kẻ tấn công chỉ đơn giản là muốn gây rắc rối cho người dùng cá nhân và mạng. Những kẻ tấn công mạng cảm thấy thú vị khi đặt các tổ chức ngoại tuyến. Đối với nhiều kẻ tấn công; các cuộc tấn công DDoS cung cấp một cách để chơi khăm mọi người. Nhiều người coi những cuộc tấn công này là ‘không có nạn nhân’; điều này thật đáng tiếc vì số tiền mà một cuộc tấn công thành công có thể khiến một tổ chức phải trả giá.

- Nhân viên bất mãn – Một lý do phổ biến khác cho các cuộc tấn công mạng là nhân viên; hoặc nhân viên cũ bất mãn. Nếu người đó có khiếu nại chống lại tổ chức của bạn thì cuộc tấn công DDoS có thể là một cách hiệu quả. Trong khi phần lớn nhân viên xử lý các khiếu nại một cách thuần thục; vẫn có một số ít người sử dụng các cuộc tấn công này để gây thiệt hại cho tổ chức mà họ có các vấn đề cá nhân.

Cách ngăn chặn các cuộc tấn công DoS và DDoS

Mặc dù các cuộc tấn công DOS là mối đe dọa thường xuyên đối với các tổ chức hiện đại; nhưng vẫn có một số cách mà bạn có thể thực hiện để phòng tránh và ngăn ngừa một cuộc tấn công. Trước khi thực hiện chiến lược bảo vệ; điều quan trọng là phải nhận ra rằng bạn sẽ không thể ngăn chặn mọi cuộc tấn công DoS theo cách của bạn. Điều này có nghĩa là bạn chỉ có thể giảm thiểu thiệt hại của một cuộc tấn công.

Giảm thiểu thiệt hại của các đòn tấn công sắp xảy ra phụ thuộc vào ba điều:

- Các biện pháp dự phòng

- Chạy thử nghiệm các cuộc tấn công DOS

- Phản hồi sau tấn công

Các biện pháp dự phòng, như giám sát mạng; nhằm giúp bạn xác định các cuộc tấn công trước khi chúng đưa hệ thống của bạn vào ngoại tuyến và hoạt động như một rào cản đối với việc bị tấn công. Tương tự như vậy, chạy thử nghiệm các cuộc tấn công DoS cho phép bạn kiểm tra khả năng phòng thủ của mình trước các cuộc tấn công DoS; và tinh chỉnh chiến lược tổng thể của bạn. Phản ứng sau cuộc tấn công của bạn sẽ xác định mức độ thiệt hại mà một cuộc tấn công DoS gây ra; và là một chiến lược để đưa tổ chức của bạn trở lại và hoạt động sau một cuộc tấn công thành công.

Các biện pháp dự phòng: Giám sát mạng

Theo dõi lưu lượng mạng của bạn là một trong những bước ưu tiên tốt nhất mà bạn có thể thực hiện. Theo dõi lưu lượng truy cập thường xuyên sẽ cho phép bạn thấy các dấu hiệu của cuộc tấn công; trước khi dịch vụ ngừng hoạt động hoàn toàn. Bằng cách theo dõi lưu lượng truy cập của mình; bạn sẽ có thể thực hiện hành động ngay khi thấy mức lưu lượng dữ liệu bất thường; hoặc địa chỉ IP không được công nhận.

Trước khi thực hiện một cuộc tấn công tổng lực; hầu hết những kẻ tấn công sẽ kiểm tra mạng của bạn; bằng một vài gói tin trước khi tung ra cuộc tấn công đầy đủ. Theo dõi lưu lượng mạng của bạn sẽ cho phép bạn theo dõi những dấu hiệu nhỏ này; và phát hiện chúng sớm để bạn có thể duy trì dịch vụ của mình trực tuyến; tránh chi phí cho thời gian ngừng hoạt động không mong muốn.

Chạy thử nghiệm các cuộc tấn công DoS

Thật không may; bạn sẽ không thể ngăn chặn mọi cuộc tấn công DoS theo cách của bạn. Tuy nhiên, bạn có thể đảm bảo rằng mình đã chuẩn bị sẵn sàng; khi một cuộc tấn công xảy ra. Một trong những cách trực tiếp nhất để làm điều này; là mô phỏng các cuộc tấn công DDoS chống lại mạng của chính bạn. Mô phỏng một cuộc tấn công cho phép bạn thử nghiệm các phương pháp phòng chống hiện tại của mình; và giúp xây dựng một số chiến lược phòng ngừa thời gian thực có thể tiết kiệm rất nhiều tiền; nếu một cuộc tấn công thực sự xảy ra.

Phản ứng sau tấn công: Lập kế hoạch

Nếu một cuộc tấn công xảy ra thì bạn cần phải có một kế hoạch sẵn sàng để kiểm soát thiệt hại. Là một phần của kế hoạch, bạn muốn chỉ định vai trò cho các thành viên trong nhóm của mình; những người sẽ chịu trách nhiệm phản ứng khi một cuộc tấn công xảy ra. Điều này bao gồm việc thiết kế các quy trình hỗ trợ khách hàng; để khách hàng không bị “bỏ rơi” trong khi bạn giải quyết các vấn đề kỹ thuật.

Việc dịch vụ của bạn bị chấm dứt bởi một cuộc tấn công sẽ kéo theo một loạt các phức tạp khác cần được xử lý. Thời gian ngừng hoạt động chỉ trong một ngày có thể có tác động tài chính đáng kể; đối với một tổ chức. Làm quen với các kiểu tấn công DoS và DDoS mà bạn có thể gặp phải sẽ giúp giảm thiểu thiệt hại của các cuộc tấn công. Ít nhất bạn muốn đảm bảo rằng bạn có một công cụ giám sát mạng; để bạn có thể phát hiện lưu lượng dữ liệu bất thường cho thấy có khả năng bị tấn công. Mặc dù nếu bạn thực sự nghiêm túc về việc giải quyết các cuộc tấn công DoS; thì bạn cần đảm bảo rằng bạn có kế hoạch ứng phó sau cuộc tấn công.

Tấn công DoS đã trở thành một trong những hình thức tấn công mạng phổ biến nhất trên thế giới; vì chúng rất dễ thực hiện. Do đó, điều vô cùng quan trọng là phải chủ động; và thực hiện nhiều biện pháp nhất có thể để ngăn chặn các cuộc tấn công và phản ứng lại các cuộc tấn công.

Câu hỏi thường gặp

⭐ Làm cách nào để cải thiện bảo mật bằng Mạng phân phối nội dung (CDN)?

Mạng phân phối nội dung (CDN) lưu trữ các bản sao của nội dung trang web; bao gồm toàn bộ trang web trên các máy chủ trên khắp thế giới. Khách truy cập vào trang web thực sự lấy các trang web đó từ máy chủ CDN; chứ không phải cơ sở hạ tầng của bạn. Vì vậy, các cuộc tấn công từ chối dịch vụ được hướng vào máy chủ CDN. Các máy chủ này có dung lượng lớn; và có thể hấp thụ khối lượng lớn các yêu cầu kết nối không có thật.

⭐ Quá trình phát hiện một cuộc tấn công DDoS là gì?

Một cuộc tấn công DDoS liên quan đến khối lượng lớn lưu lượng truy cập; từ một số lượng lớn các nguồn. Phần mềm phát hiện DDoS sẽ nhận thấy yêu cầu kết nối tăng vọt. Hệ thống phòng thủ DDoS yêu cầu kết nối mẫu ngẫu nhiên; thay vì kiểm tra từng yêu cầu. Khi các chiến lược DDoS điển hình được phát hiện; các quy trình giảm thiểu sẽ được kích hoạt.

⭐ Bạn có thể theo dõi một cuộc tấn công DDoS không?

Các chiến thuật tàn phá của một cuộc tấn công DDoS nằm ở khả năng áp đảo một máy chủ web; với nhiều yêu cầu kết nối hơn mức nó có thể xử lý. Do đó, có rất ít thời gian trong một cuộc tấn công để truy tìm nguồn gốc của các cuộc tấn công. Ngoài ra, có rất ít khả năng khi làm điều đó; vì mỗi máy tính zombie thường chỉ gửi một yêu cầu. Do đó, nếu bạn nhận được nguồn của thông báo kết nối không đúng định dạng; bạn sẽ không ngăn được hàng nghìn máy tính khác gửi yêu cầu tại thời điểm đó. Hầu hết các địa chỉ IP nguồn trên các yêu cầu kết nối DDoS là chính hãng; nhưng chúng không thuộc về máy tính của kẻ tấn công thực sự.

⭐ Tấn công DDoS có làm hỏng phần cứng không?

Không. Các cuộc tấn công DDoS được thiết kế để đẩy bộ định tuyến; bộ cân bằng tải và máy chủ đến giới hạn hiệu suất của chúng. Những giới hạn đó có nghĩa là một thiết bị không bao giờ có thể rơi vào tình trạng hư hỏng vật lý do các yếu tố như quá nhiệt.